Lucifer un potente malware ibrido in grado di eseguire il cryptojacking e di sfruttare le macchine infette per eseguire attacchi DDoS (Distributed Denial-of-Service) si è ulteriormente evoluto divenendo un malware multipiattaforma e multi architettura rivolto non solo ai sistemi Windows (con capacità di auto diffusione) ma anche a Linux e ai dispositivi IoT.

Il criptominer che si auto propaga

Dopo il primo rilevamento fatto alla fine di maggio, quando i ricercatori della unità 42 di Palo Alto Network stavano investigando su un exploit che prendeva di mira una vulnerabilità specifica nel frameworkLavarel (che può essere utilizzata in modo improprio per condurre attacchi di esecuzione di codice in modalità remota RCE), a giugno Lucifer ripresentandosi in due nuove varianti ha mostrato, inequivocabilmente, la sua estrema versatilità e pericolosità.

Nello specifico in queste due versioni, pressoché identiche (una variante ha come capacità aggiuntive una feature anti-sanbox e la possibilità, attraverso il riconoscimento di alcuni driver e DLL, di terminare il suo stesso processo), Lucifer sfruttando molteplici vulnerabilità, classificate come critiche e ad alto impatto, riesce a:

- raccogliere informazioni da inviare al server di Comando e Controllo;

- lanciare attacchi DDoS;

- scaricare ed eseguire XMRig per il crytpojacking;

- effettuare un controllo sulle connessioni remote e sulle porte TCP;

- propagarsi tramite attacchi brute force delle credenziali;

- infettare gli host di Windows vulnerabili, impiantando backdoor come EternalBlue, EternalRomance e DoublePulsar (auto propagazione).

Numerose, inoltre, le vulnerabilità che riguardano un elevato numero di software che ne aumentano ancora di più l’efficacia.

Queste includono Rejetto HTTP File Server ( CVE-2014-6287 ), Oracle Weblogic ( CVE-2017-10271 ), ThinkPHP RCE ( CVE-2018-20062 ), Apache Struts ( CVE-2017-9791 ), Laravel framework (CVE-2019-9081 ) e Microsoft Windows ( CVE-2017-0144 , CVE-2017-0145 e CVE-2017-8464).

L’ultima variante

Secondo quanto emerge dall’ultimo rapporto Chek Point Research una ulteriore variante, scoperta in una campagna in atto, avrebbe colpito oltre 25 organizzazioni nell’ambito dei settori manifatturiero, legale, assicurativo e bancario, migliorando capacità e strategie di monetizzazione, con attacchi provenienti da server preventivamente compromessi, secondo una catena di infezioni che non prende di mira solo i dispositivi Windows (come accaduto in precedenza) ma anche i sistemi Linux e IoT.

Sebbene, anche in questa nuova veste, Lucifer riesca a delegare solo le macchine Windows infette per continuare la diffusione sia all’interno della rete che verso obiettivi remoti secondo le modalità ben collaudate, l’aver allargato il raggio di azione coinvolgendo anche sistemi Linux e IoT e migliorando le funzionalità preesistenti, indica comunque che gli attaccanti stanno cercando di estendere la loro superfice d’attacco e potenzialità.

Interessanti le ulteriori evidenze rilevate dall’ultima ricerca Check Point:

- grazie all’individuazione di due wallet XMR (Monero) utilizzati dai creatori di Lucifer, è stato possibile stabilire una correlazione con altre due campagne risalenti a giugno del 2019, ovvero BlackSquid e Rudeminer/Spreadminer scoperte rispettivamente da TrendMicro e Tencent;

- nella attuale campagna, per gli attacchi DDoS viene utilizzato un applicativo denominato “Storm Attack Tool VIP 2009” un software open source reperibile da vari siti Web cinesi;

- gli attacchi ai dispositivi IoT avvengono tramite lo sfruttamento della vulnerabilità CVE-2018-10561 che impatta sui dispositivi router Dasan GPON non aggiornati.

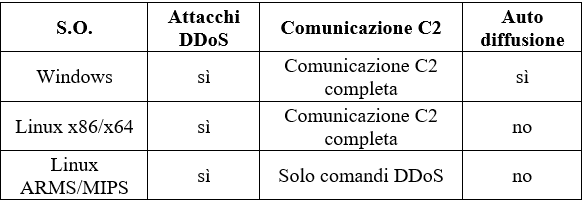

- Al momento queste sono le funzionalità utilizzate contro le architetture e piattaforme target:

Come difendersi

La campagna in continua evoluzione, come commentato dai ricercatori, riesce ad avere successo e a diffondersi soprattutto perché non tutti i sistemi vengono spesso aggiornati.

È consigliabile pertanto applicare aggiornamenti e patch a tutti i software interessati, proteggersi dagli attacchi brute force e valutare l’implementazione degli indicatori di compromissione pubblicati.

Non si possono escludere, in futuro, da parte degli sviluppatori di Lucifer, implementazioni di estensioni extra atte ad accrescerne l’efficacia, come ad esempio la capacità di auto diffusione, già prevista in Windows, anche per le versioni Linux (x86/x64, ARM e MIPS).