IBM Security ha pubblicato l’annuale Cost of a Data Breach Report, che rivela violazioni dei dati senza precedenti sia in termini di costo sia di impatto. Il costo medio globale dei data breach ha raggiunto il massimo storico di $4,35 milioni, un aumento di circa il 13% rispetto agli ultimi due anni analizzati dal report. Questi risultati potrebbero contribuire all’aumento dei costi di beni e servizi: il 60% delle organizzazioni prese in considerazione ha infatti aumentato i prezzi a seguito delle violazioni, un aumento che si somma alla crescita dei prezzi, già elevata in tutto il mondo, dovuta a inflazione e problemi della supply chain.

Il susseguirsi degli attacchi informatici sta inoltre facendo luce sull’ “effetto persecutorio” dei data breach nelle aziende. Il report IBM rileva che l’83% delle organizzazioni analizzate ha subito più di una violazione di dati nel corso della propria attività. Inoltre, le violazioni continuano ad avere effetti sempre più a lungo termine: circa il 50% dei costi dei data breach viene sostenuto più di un anno dopo la violazione.

Data breach: in Italia il singolo dato rubato vale 143 euro

Per quanto riguarda il nostro Paese la situazione non è delle migliori. Secondo il report il costo di ogni singolo dato rubato è di 164 dollari in media a livello globale, mentre in Italia è di 143 euro.

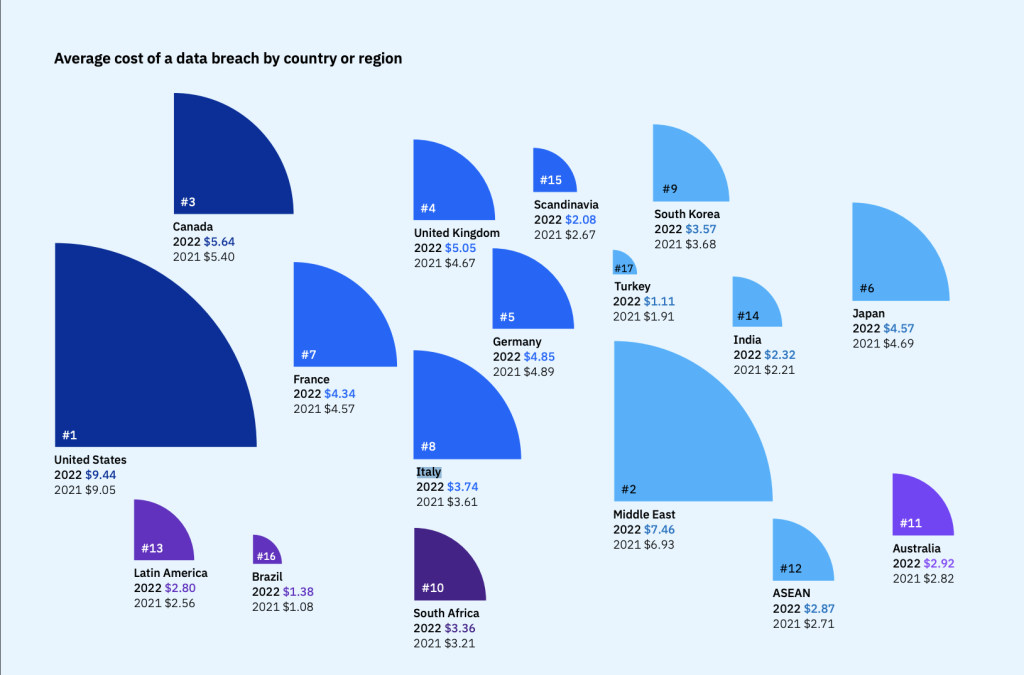

Tra le 17 aree geografiche analizzate, gli Stati Uniti sono il Paese che ha pagato di più. L’Italia si colloca all’ottavo posto. A livello globale, il settore sanitario è stato il più attaccato, con una media di $9,23 milioni per data breach. In Italia, è l’industria farmaceutica ad aver pagato di più: ogni dato rubato è costato €182. Seguono il settore tecnologico (€174) e quello dei servizi finanziari (€173).

Per quanto riguarda i vettori iniziali di attacco, se a livello globale quasi il 20% è costituito da credenziali rubate o compromesse, in Italia il primo vettore è il phishing. In netto contrasto con la media globale, il vettore di attacco che comporta i costi maggiori in Italia è la perdita accidentale di dati o device, che è costata €4,92 milioni (contro $3,94 milioni globali).

I ransomware rimangono tra i metodi di attacco principali (11%). A tal proposito, lo studio ha evidenziato che il pagamento del riscatto per i ransomware non solo non contribuisce ad arginare i costi delle violazioni, ma va a finanziare un’industrializzazione del cybercrime: negli ultimi tre anni, la durata dei ransomware è calata del 94%, da oltre tre mesi a 4 giorni, lasciando alle organizzazioni una finestra temporale sempre più ristretta per reagire.

250 giorni per identificare e contenere i data breach

I giorni per identificare e contenere i data breach sono 250 in Italia, contro i 284 di media globale. Il lavoro da remoto, se adottato per oltre il 50% della popolazione aziendale, è considerato un fattore di rischio, in quanto aumenta i giorni necessari all’identificazione e contenimento dei data breach di oltre il 22%.

Le aziende italiane che hanno sistemi di security maturi sono riuscite a dimezzare i costi dei data breach (€2,16 milioni di euro contro €4,86 per le imprese che non hanno ancora adottato sistemi di security). Il 43% delle aziende prese in esame nel mondo non hanno adottato o sono ancora nelle fasi in iniziali di adozione della security nel cloud.

Solo il 40% delle imprese nazionali è in possesso di un livello sufficientemente maturo di sistemi “Zero Trust”, mentre per le altre il report evidenzia delle importanti mancanze nelle infrastrutture critiche.

I ransomware contro le infrastrutture critiche

Nell’ultimo anno, è aumentata in tutto il mondo la preoccupazione per le infrastrutture critiche, sempre più bersaglio dei cybercriminali. Molte agenzie governative per la sicurezza informatica hanno sollecitato allerta contro gli attacchi malevoli. Infatti, il report di IBM rivela che i ransomware e gli attacchi distruttivi costituiscono il 28% delle violazioni verso organizzazioni parte di settori infrastrutturali critici – finanziario, manifatturiero, sanitario e dei trasporti tra gli altri – evidenziando come gli autori delle minacce stiano cercando di innescare una rottura delle supply chain globali, che si affidano a queste organizzazioni.

Nonostante l’invito alla cautela, e un anno dopo che l’Amministrazione Biden ha emesso un ordine esecutivo sulla sicurezza informatica incentrato sull’importanza dell’adozione di un approccio zero trust per rafforzare la sicurezza informatica della nazione, il report ha evidenziato che solo il 21% di questo tipo di imprese adotta un modello di sicurezza zero trust. A ciò si aggiunge che il 17% delle violazioni dirette a infrastrutture critiche è stato causato dalla compromissione iniziale di un business partner, evidenziando che i rischi per la security spesso derivano da una fiducia eccessiva negli ambienti di collaborazione.

Le aziende che pagano il riscatto non fanno un “affare”

Secondo il report, le aziende che hanno pagato le richieste di riscatto hanno speso circa $610.000 in meno come costo medio di una violazione rispetto a quelle che hanno scelto di non pagare, senza considerare l’importo del riscatto pagato. Tuttavia, considerando il costo medio del riscatto, che secondo Sophos ha raggiunto $812.000 nel 2021, le imprese che decidono di pagare il riscatto potrebbero sostenere costi totali più elevati. Inoltre, questi capitali vanno a finanziare inconsapevolmente futuri attacchi di ransomware, mentre potrebbero essere destinati a interventi di remediation e recovery e alla ricerca di potenziali reati federali.

La persistenza del ransomware, nonostante il significativo impegno globale per bloccarlo, è alimentata dall’industrializzazione dei crimini informatici. IBM Security X-Force ha scoperto che la durata degli attacchi di ransomware diretti alle aziende è diminuita del 94% negli ultimi tre anni – passando da oltre due mesi a poco meno di quattro giorni. Un ciclo di vita dell’attacco così esponenzialmente breve può condurre ad attacchi di impatto maggiore, poiché lascia agli addetti alla security una finestra di tempo molto piccola per rilevarli e contenerli. Con un “tempo di riscatto” che scende a poche ore, è fondamentale che le aziende diano priorità ad una verifica rigorosa dei manuali di incident response. Tuttavia, il report indica che il 37% delle organizzazioni prese in esame che hanno piani di incident response non li controlla regolarmente.