Leggendo le 175 pagine dell’ordinanza di arresto con cui il Procuratore della Repubblica di Napoli Nicola Gratteri e i Pubblici Ministeri hanno chiesto l’arresto di Carmelo Miano, abbiamo più volte pensato ma ‘davvero ha usato le sue eccezionali capacità di criminale informatico solo’ per “acquisire documenti riservati” – si legge nell’ordinanza –, coperti dal segreto istruttorio, relativi ai procedimenti penali della Procura di Brescia e della Procura di Gela, entrambi a suo carico” e di un suo amico?

Quest’ultimo è indagato insieme ad altre persone.

Era “mosso dall’ansia di verificare”, scrivono gli inquirenti, “l’eventuale predisposizione o addirittura il deposito e l’emissione di provvedimenti a suo carico”.

Gli indagati risultavano gestori di alcuni black market illegali, “grazie ai quali avrebbero incassato più di 5 milioni di euro in criptovaluta”

Gli inquirenti hanno anche sequestrato la somma di oltre 6,2 milioni di euro “quale provento delle attività illecite da loro poste in essere”, si legge nell’ordinanza.

Gli indagati risultavano gestori di alcuni black market illegali, “grazie ai quali avrebbero incassato più di 5 milioni di euro in criptovaluta”.

La domanda a cui le indagini ancora non hanno trovato una risposta è: come hanno fatto a raggiungere questo bottino?

La risposta potrebbe arrivare con i possibili nuovi sviluppi, attesi nelle prossime ore, delle indagini condotte, magistralmente, dal CNAIPIC (che ha sostituito in corsa d’opera la Guardia di Finanza).

Miano, riuscendo ad esfiltrare dal sistema informatico del ministero della Giustizia tutti i procedimenti a suo carico, aveva capito che si sarebbe potuto trovare in difficoltà, così impartiva agli amici, a uno in particolare, le indicazioni per gestire il suo “tesoretto” in bitcoin.

Ecco come ha agito per “bucare” il Ministero della Giustizia e non solo: a TIM esfiltrati 36 milioni di dati dei clienti consumer e business

In attesa di conoscere un possibile collegamento tra il suo ricco portafoglio in criptovaluta e l’esflitrazione dei dati dal sistema IT della Giustizia, si sa come ha agito per “bucare” il Ministero:

- ha ripetutamente violato PC e caselle email istituzionali delle Procure di Brescia e Gela, oltre che degli investigatori della Guardia di Finanza delegati allo svolgimento delle indagini: l’ha fatto dal 2022 fino al suo arresto.

- utilizzava un malware che “lanciava” su più postazioni in uso a pubblici dipendenti in grado di eseguire all’atto del logon, su ciascun PC infetto, uno script anomalo avente la funzione di catturare alcuni dati relativi all’utilizzo del PC ed inviarli verso una cartella condivisa creata sul Domain Controller di Napoli (denominato DCCEDNAUTE002): nello specifico lo script veniva distribuito, tramite una GPOI (Group Policy Object sono procedure per eseguire la distribuzione di software all’interno di un dominio) agli utenti, quasi tutti ubicati nel distretto di Gela, e catturava i seguenti dati:

- Nome utente;

- Nome computer

- Elenco delle Username degli utenti che hanno utilizzato il PC;

- Cronologia dei browser Chrome ed Edge:

- Password memorizzate? nei browser Chrome ed Edge:

- Eventuale utilizzo sul PC del browser Firefox:

- Elenco dei processi in esecuzione sul computer;

- cal dat.

- dopo essere stati prelevati, venivano memorizzati direttamente sul Domain Controlier DCCEDNAUTE002 per poi essere esfiltrati e successivamente cancellati dall’attaccante.

- E ancora effettuava le connessioni illecite sempre condotte tramite VPN “anonime” o della rete TOR, servizi che tra l’altro ha spesso utilizzato anche nel corso degli attacchi descritti in precedenza e che garantiscono l’assoluto anonimato.

- Per i cyber attacchi alla rete del Ministero della Giustizia ha sempre modificato le regole dei Firewall.

- Prima di effettuare le intrusioni, usava sempre un analizzatore di protocolli di rete, progettato per fornire visibilità sul traffico che si verifica su una rete o tra macchine. Il programma consentiva a Miano di verificare se la sua illecita attività fosse oggetto di tracciamento, di captazione informatica: l’indagato, in buona sostanza, si assicurava – utilizzando i più moderni software di rete – di non essere controllato dagli inquirenti. Una volta avviato il programma – per verificare che il suo PC non stesse effettuando connessioni anomale dovute ad eventuali trojan installati – sferrava l’attacco informatico.

- Ha fatto uso di server VPS al fine di celare la propria reale identità nel corso degli accessi illeciti ai sistemi target. Ha infatti acquistato server VPS proprio per anonimizzare gli accessi illeciti e replicare le condotte di accesso abusivo.

- Nel periodo compreso tra il 4 ed il 5 luglio 2021, ha prelevato dai sistemi TIM compromessi, i database contenenti informazioni su circa 23 milioni di utenti relativi al portale “187″ (utenti consumer), e quelli di circa 2,5 milioni di utenti relativi al portale “191”* (utenti business) e quelli di circa 11 milioni di utenti del sistema “CEMSPOST»” (sistema antifrode su linea mobile di TIM).

- Era in possesso apparati informatici di archiviazione massa e caratterizzati da un elevato livello di crittografia informatica dei dati che neppure il CNAIPIC – massimo organo tecnico specializzato in materia – è stato in grado di eludere e rimuovere, fino ad oggi, nel corso delle analisi.

Ha commesso anche degli errori

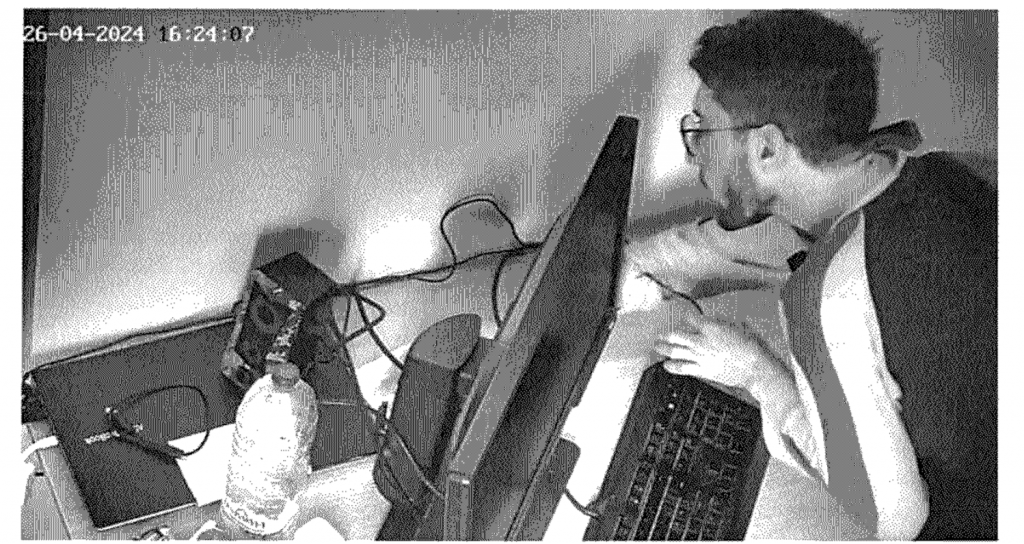

Grazie ai quali è stato acciuffato nella sua abitazione a Roma, dove gli inquirenti hanno installato “cimici” video e audio con cui hanno osservato in “real time” Carmelo Miano durante le sue intrusioni nei sistemi informatici pubblici del Ministero della Giustizia e visto l’indagato mentre esfiltrava e consultava documenti riservati e scambiava con terzi informazioni rispetto a quanto visionato. Da questi video sono stati poi ricavati gli screenshot di Miano al PC e diventati le foto notizie del caso.

Ecco uno dei suoi errori: nell’effettuare interrogazioni ai database, aveva inserito nelle caselle di ricerca anche dati che sono parsi essere dei “copia-incolla” errati. Significativo a tal proposito è il testo “Nttdata$28”, incollato nel corso di un accesso illecito. Ha copiato e incollato per sbaglio una password da lui utilizzata nella sua attività lavorativa presso la società di informatica e di cybersecurity NTT DATA Italia S.pA. Da questo errore gli inquirenti hanno capito per chi lavorasse Carmelo Miano. La società NTT Data ribadisce la propria estraneità alla vicenda.

Perché i suoi accessi al portale Russian Market?

Dalle microspie in casa di Carmelo Miano gli inquirenti l’hanno visto effettuare accesso al portale Russian Market’, un vero e proprio portale di e-Commerce del Criminal Hacking, dedicato alla vendita illegale di informazioni sensibili, come password, dati bancari, carte di credito, particolarmente orientato all’Italia.

Carmelo Miano e gli altri indagati avrebbero potuto vendere sul portale Russian Market la mole di dati esfiltrati dai database della Giustizia, di TIM, Telespazio e Elios?

Il bottino di 5 milioni in bitcoin potrebbe essere il frutto dell’attività di rivendita dei dati esfiltrati?

Per cui il cyber criminale Miano ha bucato il sistema IT della Giustizia non solo per vedere le indagini a suo carico, ma anche per rivederli sul dark web?

Le risposte a queste domande potrebbero arrivare a breve con gli sviluppi delle indagini.