La prossima attivazione dei due dispositivi normativi del 2016 per la sicurezza cibernetica e la protezione dei dati, prevista per maggio 2018, sollecita una riflessione sulle complesse logiche e intersezioni applicative sottese che potrebbero comportare una rivoluzione del mercato digitale nazionale ed europeo come lo conosciamo.

Lo scenario quantitativo degli attacchi cyber segnala tendenze preoccupanti: l’80% delle aziende europee ha subito almeno un incidente cybersecurity nel 2015 e nello stesso anno Il numero di incidenti di sicurezza per tutte le industrie nel mondo è cresciuto del 38%.

Per il 2016-2017 il Rapporto CLUSIT ci informa che la tendenza è drammaticamente peggiorativa.

In questo scenario, la Direttiva UE 2016/1148 del 6 luglio 2016 (per brevità NIS, sicurezza delle reti e dei sistemi informativi) e il Regolamento generale sulla protezione dei dati (GDPR) intervengono a normare da un lato l’ambito dell’economia digitale più gravemente esposto per le conseguenze agli attacchi cyber, quello delle cosiddette ‘infrastrutture critiche’ cui sono correlati i vendor di soluzioni digitali con relativi obblighi e sanzioni; dall’altro quello relativo ai dati ‘personali’ detenuti da enti, aziende, studi professionali, ecc. oggi rivisitato alla luce del mercato dei dati anch’esso connesso all’ obbligo della difesa cyber.

Veniamo, anzitutto, a riassumere le logiche attuative per la NIS: scadenze, soggetti attuatori, competenze e tipologie di soggetti aziendali cui perterranno obblighi di compliance ovvero gli operatori di servizi essenziali e i fornitori di servizi digitali.

Ricordiamo, anzitutto, le scadenze:

- la Direttiva NIS è in vigore da agosto 2016 e in attesa di recepimento dagli stati membri della UE;

- gli stati membri hanno 21 mesi per adottare le necessarie misure di implementazione a livello di legislazione nazionale e 6 mesi supplementari per identificare gli operatori delle infrastrutture critiche nazionali;

- la scadenza per il recepimento è il 9 maggio 2018;

- nella transizione, il gruppo di cooperazione e la rete CSIRT sono operativi dal 9 febbraio 2017.

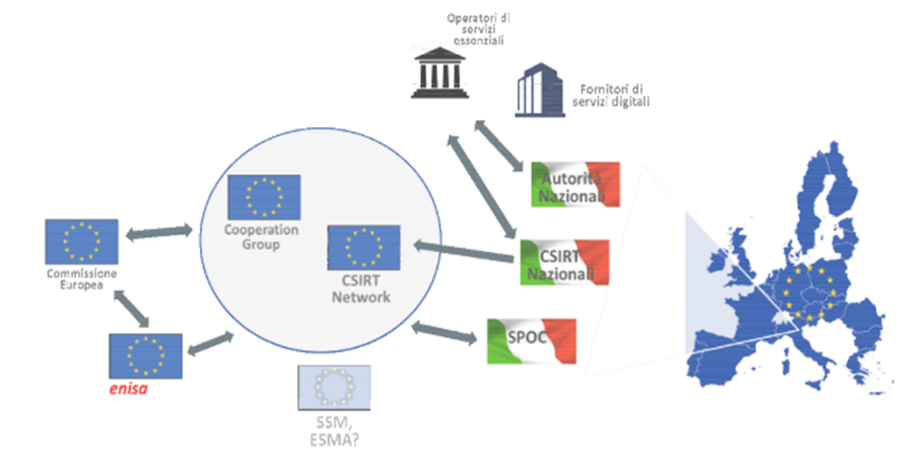

L’architettura NIS europea è riassunta nell’infografica che segue.

Va notato subito il ruolo fondamentale del gruppo di cooperazione che avrebbe dovuto/dovrebbe assistere gli stati membri per l’identificazione degli operatori dei servizi essenziali e gli effetti negativi in un periodo di tempo appena scaduto ovvero dal 9 febbraio 2017 al 9 novembre 2018; va, ancora, ricordato il supporto tecnico di Enisa tanto per la Commissione quanto per gli organismi di coordinamento ovvero il gruppo di cooperazione e la rete dei CSIRT. Vanno comunque designati la/le Autorità nazionale/i di riferimento, il/i CSIRT nazionale/i e il punto unico di contatto nazionale.

Mentre ci giunge notizia che alcuni stati membri avrebbero già concluso l’iter formale di recepimento della NIS, registriamo un ritardo nazionale evidente nella recente Delega al Governo per il recepimento delle direttive europee entrata in vigore il 21 novembre scorso. La situazione nazionale dispone sì di un aggiornamento del Quadro strategico nazionale a febbraio 2017 e del Piano operativo che, tuttavia, mancano dell’implementazione prevista dai due dispositivi normativi citati.

Su dubbi della Commissione in merito all’applicazione della NIS vanno segnalate, a mio avviso, le varie previsioni di riesame della direttiva.

L’art. 23 prevede che entro il 9 maggio 2018 la Commissione presenti al Parlamento europeo e al Consiglio una relazione sulla coerenza nell’identificazione degli operatori dei servizi essenziali. Due anni dopo l’entrata in vigore della direttiva NIS e ogni 18 mesi successivi, la Rete CSIRTs produrrà una relazione per valutare l’esperienza acquisita con la cooperazione operativa, ivi comprese le conclusioni e le raccomandazioni emerse. La relazione sarà inviata alla Commissione ed è previsto il riesame periodico della direttiva stessa.

La prima osservazione di sistema inerisce il rapporto tra la Direttiva NIS e le norme di contesto connesse ovvero il GDPR e la protezione dei dati in genere, le norme settoriali della UE, ad esempio nei trasporti marittimi e nel bancario finanziario, le norme nazionali e le norme e accordi internazionali, tra i quali il Privacy shield. Non è chiaro, ad esempio, come si risolverà il tema delle compliance NIS e GDPR e delle sanzioni previste in relazione al Privacy shield che dovrebbe sottostare alle norme europee.

Vediamo, intanto, obblighi e sanzioni previsti per gli operatori di servizi essenziali.

“Gli operatori di servizi essenziali sono aziende private o enti pubblici con un ruolo importante per la società e l’economia nei seguenti settori:

Energia: elettricità, petrolio e gas.

Trasporto: aereo, ferroviario, marittimo e stradale.

Bancario: gli istituti di credito.

Infrastrutture dei mercati finanziari: le sedi di negoziazione e le controparti centrali.

Salute: ambienti sanitari.

Acqua: fornitura di acqua potabile e distribuzione.

Infrastruttura digitale: specificamente gli Internet Exchange point, i fornitori di servizi DNS (Domain Name System) e i registri TLD (Top Level Domain).”

Ma i ‘considerando’ della Direttiva ci informano che settori quali il bancario finanziario e il trasporto marittimo dispongono di norme di settore che andranno valutate e integrate eventualmente ai fini dell’applicazione della nuova norma.

Partendo dal presupposto che alle scadenze si tenga fede, gli stati membri dovrebbero avere già redatto le liste degli operatori di servizi essenziali previste per il 9 novembre scorso (art. 23).

A tale fine la norma recita:

“1. Entro il 9 novembre 2018, gli Stati membri identificano, per ciascun settore e sottosettore, gli operatori di servizi essenziali con una sede nel loro territorio.

- I criteri per l’identificazione degli operatori di servizi essenziali sono i seguenti:

- un soggetto fornisce un servizio che è essenziale per il mantenimento di attività sociali e/o economiche fondamentali;

- la fornitura di tale servizio dipende dalla rete e dai sistemi informativi;

- un incidente avrebbe effetti negativi rilevanti sulla fornitura di tale servizio.

- Ciascuno Stato membro istituisce un elenco dei servizi.”

Così formulato il testo lascerebbe intendere che gli operatori di servizi essenziali vanno identificati con un ‘nome e cognome’ specifico.

Tralasciando la tautologia dell’ ‘essenziale’, si intende immediatamente la delicatezza del tema, il primo bug/vulnus potenziale per il quale l’identificazione eventualmente selettiva degli operatori di servizi essenziali, inclusi le multinazionali europee e internazionali, potrebbe dar luogo a trattamenti esoneranti a seconda delle liste dei diversi stati membri, della stabile organizzazione e/o della localizzazione territoriale del ‘rappresentante’ delle medesime, come previsto dalla NIS.

Un quesito per tutti poi. Poiché le grandi aziende di servizi si avvalgono di reti di aziende di intermediazione dei servizi stessi, a cascata, ad esempio nell’energia, nell’acqua, nelle telecomunicazioni, ecc. come si comporteranno in materia le Autorità nel caso di incidenti a questi soggetti e non alle case madri? E come dovrà intendersi l’obbligo di compliance a standard di sicurezza? E, ancora, fino a che livello dovranno attuarsi analisi per il risk assessment e la risk evaluation?

La vaghezza quantitativa e qualitativa degli effetti negativi rilevanti rende, poi, assai precaria, in partenza, la definizione della soglia di impatto.

La norma così prevede:

tra i fattori intersettoriali per la definizione degli “effetti negativi rilevanti:

- il numero di utenti che dipendono dal servizio fornito dal soggetto interessato;

- la dipendenza di altri settori di cui all’allegato II dal servizio fornito da tale soggetto;

- l’impatto che gli incidenti potrebbero avere, in termini di entità e di durata, sulle attività economiche e sociali o sulla pubblica sicurezza;

- la quota di mercato di detto soggetto;

- la diffusione geografica relativamente all’area che potrebbe essere interessata da un incidente;

- l’importanza del soggetto per il mantenimento di un livello sufficiente del servizio, tenendo conto della disponibilità di strumenti alternativi per la fornitura di tale servizio.”

Nonché “fattori settoriali: ove opportuno”.

C’è da chiedersi chi, tra i primi della classe europea, abbia già provveduto a dati e stime econometriche e sociali di questa portata relative al proprio territorio e/o a stabilimenti localizzati altrove o i cui rappresentanti nel caso di multinazionali eroghino servizi sul territorio nazionale, ma siano localizzati altrove. A meno che non si pensi di agire, caso per caso nel caso di incidenti, ma, in questo caso, mancherebbero i presupposti chiari per le notifiche degli incidenti stessi. E qui si apre il grande tema bug della giurisdizione e territorialità e delle connesse sanzioni in caso di incidenti, tema che toccheremo tra poco.

Veniamo ora alle compliance che si possono riassumere nel modo seguente.

Obblighi di risk assessment e risk evaluation devono correlarsi alla compliance a norme UE e internazionali: per intenderci linee guida e standard quali il framework NIST, COBIT, ISO, ISA, ecc. Ma a quali delle decine di standard sarà data la preferenza nei singoli stati membri? E qui si apre il terzo bug applicativo per il quale si potrebbe scatenare una ‘guerra’ degli standard per i vendor di prodotti e servizi digitali essendo le norme europee e statunitensi diverse e di diverso impatto nei prodotti e servizi stessi. E’ ovviamente immaginabile la pressione lobbistica delle aziende che erogano servizi digitali nei singoli stati membri.

Obbligatorie le notifiche cui gli stati membri dovranno far corrispondere le sanzioni, se e del caso. Il tutto dovrà corrispondere a criteri oggettivabili di impatto, ovvero a criteri condivisi di valutazione del rischio e a verifiche di giurisdizione e territorialità. Insomma un bel vespaio giuridico e pragmatico ovvero un quarto bug applicativo.

Per intendere meglio il tema, occorre rivolgersi ora alla seconda categoria di aziende alle quali si riferisce la norma ovvero i fornitori di servizi digitali.

I fornitori sono identificati dalla norma in relazione alla tipologia di servizi digitali erogati ovvero del:

- Mercato online

- Motore di ricerca online

- Servizi nella nuvola (cloud computing).

In questo caso, gli obblighi sono così rappresentati:

“ I fornitori di servizi digitali devono identificare e adottare misure tecniche e organizzative adeguate e proporzionate alla gestione dei rischi posti alla sicurezza della rete e dei sistemi informativi che utilizzano nel contesto dell’offerta di servizi…”

Elementi da considerare:

- La sicurezza dei sistemi e degli impianti;

- Trattamento degli incidenti;

- Gestione della continuità operativa;

- Monitoraggio, audit e test;

- Conformità con le norme internazionali.

Anche in questo caso, l’impatto da valutare deve tener conto di:

- a) Il numero di utenti interessati dall’incidente, in particolare gli utenti che dipendono dal servizio per la fornitura dei propri servizi;

- b) La durata dell’incidente;

- c) La diffusione geografica relativamente all’area interessata dall’incidente;

- d) La portata della perturbazione del funzionamento del servizio;

- e) La portata dell’impatto sulle attività economiche e sociali.

Si noti che l’ “obbligo di notificare un incidente si applica soltanto qualora il fornitore di servizi digitali abbia accesso alle informazioni necessarie per valutare l’impatto di un incidente nei confronti dei parametri di cui al primo comma.”

Oltre ai riferimenti di impatto analoghi a quelli individuati per i fornitori di servizi essenziali, resta vago il concetto di ‘portata’ che presumiamo darà disambiguato dal gruppo di cooperazione.

Piccolo bug/vulnus potenziale, per quanto esposto sopra in relazione alle aziende che intermediano i servizi con attività di fornitura e consulenza, poi, troviamo nell’articolato al comma 11 del Capo V che esclude l’applicazione del Capo v medesimo inerente gli obblighi in materia di sicurezza alle microimprese e alle piccole imprese.

Veniamo, ora, al tema della giurisdizione e territorialità previsto nell’art. 18. Il fornitore che non è stabilito nell’Unione deve designare un ‘rappresentante’ in uno degli stati in cui il fornitore eroga servizi. E’ l’annosa questione posta, ad esempio, anche ai fini contrattuali, per la localizzazione dei dati cloud su server localizzati o meno in Europa, ‘risolta’ temporaneamente con l’accordo Privacy shield che, tuttavia, dovrebbe sottostare al nuovo GDPR.

Ma il bug/ vulnus più specioso è altro.

Infatti, dovendo una multinazionale designare un ‘rappresentante’ senzalocalizzazione europea sul territorio di uno degli stati membri della UE dove eroga servizi, essa sceglierà lo stato che irroghi sanzioni meno onerose nel caso di violazioni della norma e di incidenti. Sarà pertanto vitale una reale armonizzazione che eviti fughe delle mltinazionali sui territori alla ricerca delle soluzioni più vantaggiose.

In conclusione e riassumendo, vanno sciolti per tempo potenziali bug applicativi quali:

- la disomogeneità possibile nell’identificazione da parte degli stati membri degli operatori di servizi essenziali e degli operatori di servizi digitali (liste di servizi e di operatori)

- le sanzioni: potenzialmente diverse per stato membro e da armonizzare

- le notifiche con la definizione chiara dei parametri di effetti negativi e referenti (punti di contatto, Autorità e/o CSIRT)

- il riferimento a standard internazionali (europei e non) con la potenziale concorrenza tra i vendor

- la compliance vs la sicurezza ovvero il riferimento a requisiti minimi non verificabili

La giurisdizione ovvero la localizzazione della sede e/o del rappresentante delle aziende multinazionali prive di stabile organizzazione in Europa

- e, infine, l’ottimizzazione dell’Interazione tra Commissione, gruppo di cooperazione, Autorità, rete dei CSIRT, Enisa, punti unici di contatto.

Restiamo in attesa di eventi e di risposte nazionali ed europee.