Gli esperti di Kaspersky Lab hanno scoperto una serie di attacchi mirati “invisibili” che sfruttano solo software legittimi: tool di penetration-testing e amministrazione ampiamente diffusi, oltre al framework PowerShell per l’automazione delle attività su Windows. In questo modo, i cyber criminali sono riusciti a nascondere il malware nella memoria, evitando di doverlo inserire nell’hard drive. Questo approccio combinato aiuta ad evitare il rilevamento da parte delle tecnologie di whitelisting e non lascia prove o campioni di malware su cui possono lavorare gli investigatori forensi. I criminali rimangono sul dispositivo solo il tempo necessario per raccogliere informazioni prima che ogni traccia venga cancellata dal sistema al primo riavvio.

Alla fine del 2016, gli esperti di Kaspersky Lab sono stati contattati da alcune banche della Comunità degli Stati Indipendenti (CSI), che avevano scoperto il software di penetration-testing Meterpreter, oggi spesso usato per scopi nocivi, nella memoria dei propri server, mentre non avrebbe dovuto esserci. Kaspersky Lab ha scoperto che il codice del software Meterpreter era combinato con diversi script di PowerShell e altri servizi. La combinazione di questi tool era stata adattata in un codice nocivo in grado di nascondersi nella memoria, raccogliendo, senza essere scoperto, le password degli amministratori di sistema per permettere ai criminali di controllare da remoto il sistema colpito. L’obiettivo finale sembra essere stato ottenere l’accesso ai processi finanziari.

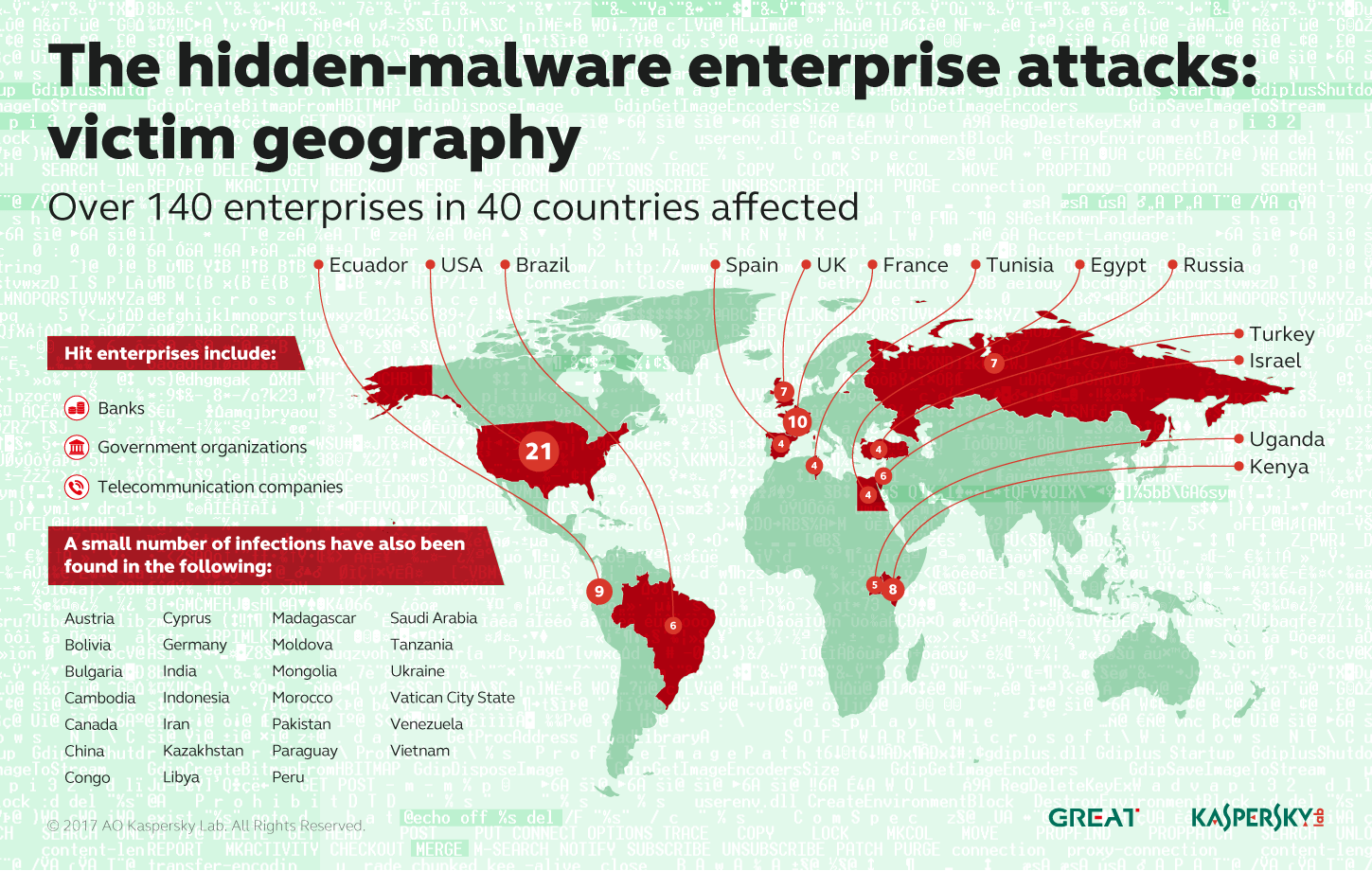

Kaspersky Lab ha quindi scoperto che questi attacchi sono stati condotti su vasta scala: sono state colpite oltre 140 reti aziendali in diversi settori e la maggior parte delle vittime erano situate negli Stati Uniti, Francia, Ecuador, Kenya, Regno Unito e Russia.

In totale, sono state registrate infezioni in 40 Paesi.

Non si sa ancora chi si nasconda dietro questi attacchi. L’utilizzo di codice exploit open source, di comuni strumenti Windows e di domini sconosciuti rende praticamente impossibile determinare quale sia il gruppo responsabile o persino se si tratti di uno solo o di diversi gruppi che condividono gli stessi tool. I gruppi conosciuti che hanno un approccio simile sono GCMAN e Carbanak.

Questi tool rendono inoltre più complesso scoprire i dettagli degli attacchi. Il normale procedimento di risposta agli incidenti prevede che un investigatore studi le tracce e i campioni lasciati nella rete dagli hacker. Mentre i dati su un hard drive possono rimanere disponibili per un anno dopo l’incidente, le prove nascoste nella memoria vengono cancellate al primo riavvio del computer. Fortunatamente, in questa occasione, gli esperti sono arrivati in tempo.

“La determinazione dei cyber criminali a nascondere la loro attività e rendere sempre più difficile il rilevamento e la risposta agli incidenti spiega il recente aumento di tecniche di anti-forensics e malware basati sulla memoria. Questo è il motivo per cui le investigazioni sulla memoria stanno diventando essenziali per l’analisi dei malware e delle loro funzionalità. In questi incidenti, gli hacker hanno utilizzato ogni possibile tecnica di anti-forensics, dimostrando che non sono necessari malware per estrarre con successo informazioni da un network e che l’uso di strumenti legittimi e open source rende l’attribuzione praticamente impossibile”, ha commentato Sergey Golovanov, Principal Security Researcher di Kaspersky Lab.