Da ieri pomeriggio è in atto un nuovo attacco malware su scala mondiale. Si tratta di “Petya”, programma di contagio informatico che i cyber criminali hanno utilizzato per compromettere il software di contabilità M.E.Doc, utilizzato in molte aziende in Ucraina, tra cui istituzioni finanziarie, aeroporti e metropolitane.

Il nome ufficiale è Win32/Diskcoder.C Trojan ed è in grado di bloccare l’intero sistema operativo Windows, criptando la tabella MFT del filesystem NTFS e chiedendo un riscatto di 300 dollari in Bitcoin.

Eseguendo l’aggiornamento del software in questione, gli enti colpiti, ignari dell’infezione, hanno permesso ai criminali informatici di dare il via ad una vera e propria epidemia.

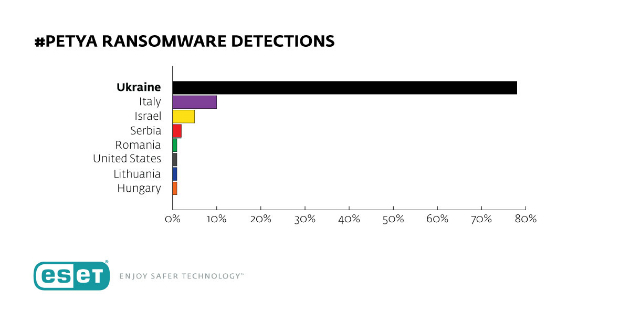

Secondo le statistiche elaborate da ESET, che ha rivendicato l’individuazione del punto da cui è partita l’infezione, l’Italia, con il 10% delle rilevazioni, è il secondo paese attualmente più colpito dall’infezione, preceduto solo dall’Ucraina (78%). Segue Israele con il 5%, la Serbia con il 2% e quindi Romania, Stati Uniti, Lituania e Ungheria con l’1% delle rilevazioni.

La diffusione globale e rapida di Petya, spiegano i ricercatori, è con ogni probabilità dovuta alla nuova combinazione dell’exploit SMB (EternalBlue) utilizzato da WannaCry per ottenere l’accesso ad una rete, per poi diffondersi all’interno di questa attraverso PsExec.

Secondo altri centri di ricerca però non si tratterebbe del ransomware Petya, ma di qualcosa di completamente nuovo e molto più complesso. “Questa ultima ondata di quello che sembra essere ransomware è solo un altro esempio delle minacce reali che le organizzazioni, i governi e i paesi di tutto il mondo devono affrontare. Questi attacchi stanno alzando la posta in gioco in quanto colpiscono servizi che incidono sull’attività quotidiana delle persone, quali servizi sanitari, postali e di trasporto. Il problema più importante è l’impatto che un attacco simile ha sulle infrastrutture nazionali”, ha commentato Maurizio Desiderio, Country Manager F5 Italia.

“Al momento non abbiamo rilevato casi di infezione in Italia, anche se abbiamo ovviamente rilasciato tutte le procedure per reagire a questo attacco. Il ransomware Petya utilizza la stessa vulnerabilità di WannaCry”, ha invece dichiarato Gastone Nencini, Country Manager Trend Micro Italia.

“L’epidemia Petya si basa su questa tecnica basata sulla commistione tra worm e vulnerabilità, aggiungendo un nuovo ulteriore elemento che consente anche alle macchine non vulnerabili di essere infettate. Lo fa anche rubando credenziali dalle macchine infette, permettendo alle credenziali rubate di essere utilizzate per infettare macchine cui sono state correttamente applicate tutte le patch disponibili”, ha affermato Steve Grobman, CTO McAfee.

Un attacco a questo punto ancora tutto da valutare e dal potenziale distruttivo illimitato. Entrando nel nuovo mondo dell’Internet delle cose, infatti, con miliardi di dispositivi connessi, la superficie di attacco digitale è tecnicamente infinita. In questo modo gli aggressori hanno enormi possibilità di infiltrarsi nei dati.

Considerando che la portata e la complessità delle minacce informatiche è in costante evoluzione e sempre più insidiosa, gli strumenti di sicurezza di prossima generazione dovranno essere costruiti su sistemi di raccolta di informazioni intelligenti rapidamente condivisibili, in modo da ridurre rischi, proteggere la rete e i suoi utenti.

Al momento, le informazioni sembrano essere confuse e a tratti contraddittorie. Anche l’uso diverso del nome con cui si identifica la minaccia informatica non fa altro che rendere più difficile anche la comunicazione delle informazioni.

Petya, NotPetya, Petya ExPetr, sono solo alcuni esempi di nomi ufficiali dati allo stesso ransomware, che in questo momento si sta diffondendo tramite i milioni di oggetti connessi in rete di cui fanno uso le organizzazioni di tutto il mondo. L’Italia è al centro dell’epidemia e come sempre ci si chiede quanto siamo pronti a sostenere e respingere attacchi del genere.

Un’occasione quindi per riaprire nel nostro Paese il dibattito circa l’adeguatezza della protezione giuridica e tecnologica rispetto a situazione di questo tipo, anche considerando che la stragrande maggioranza degli utenti, nonostante l’ampia casistica e la letteratura sull’argomento, sembra non essere mai preparata ad eventi simili.

E’ molto probabile, a detta degli esperti internazionali di sicurezza informatica, che questo di oggi, come anche WannaCry, sia solo una specie di test per attacchi futuri molto più complessi e dannosi, in grado di coinvolgere migliaia di organizzazioni sparse in tutto il mondo, con conseguenze sui mercati e le infrastrutture critico strategiche di ogni singolo Paese al momento inimmaginabili.