Non è una breaking news, con il diffondersi dell’epidemia di coronavirus in tutto il mondo, è stato osservato un picco mai visto prima di attività da parte dei Criminal Hacker, immediatamente pronti a utilizzare l’incertezza e il bisogno di risposte delle persone per il portare a termine le campagne di cybercrime.

Coronavirus e cybercrime

Osservando la diffusione di questi attacchi, concentrandoci sul nostro Paese, però sta emergendo un trend molto interessante.

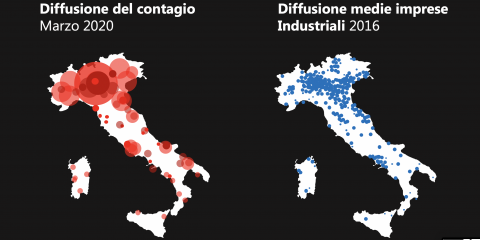

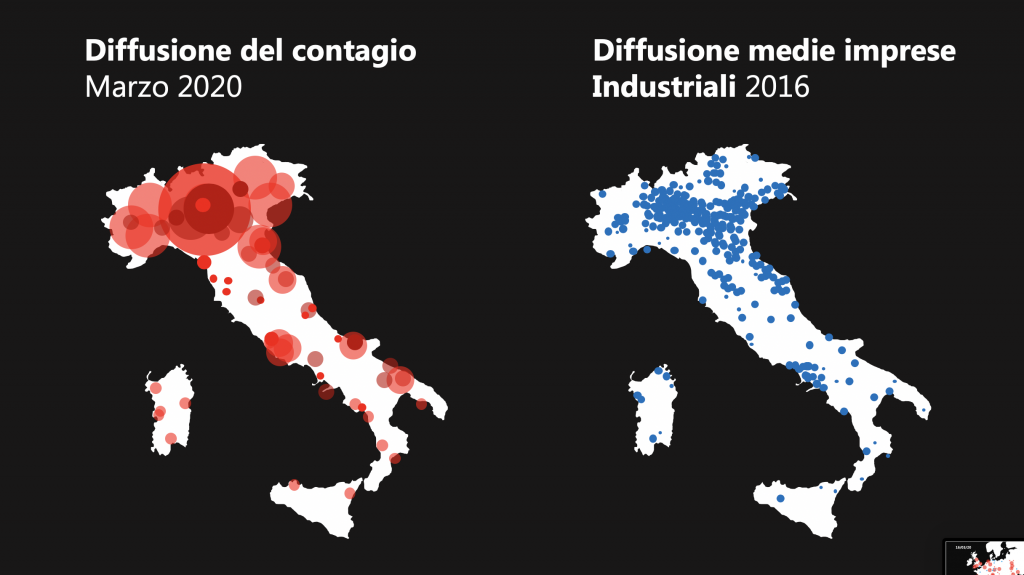

Gli epicentri del contagio si sovrappongono in maniera quasi speculare alle più grandi concentrazioni di botnet e di attacchi malware. Non solo, queste due aree corrispondo anche alle zone di maggiore concentrazione di PMI del nostro stato.

Troppe coincidenze per essere frutto della casualità.

Nel caos il cybercrime cresce

Sarebbe sbagliato pensare che la situazione potesse essere vista come una sostanziale tregua da parte del cybercrime nei confronti di aziende e utenti, pensare che il lock-down potesse scoraggiarli o quantomeno rallentare la loro attività. Tutt’altro, le particolari circostanze createsi nell’emergenza hanno fagocitato enormemente l’intensità e il volume degli attacchi.

Già da tempo era noto come la piccola media impresa – vera e propria spina dorsale del nostro Paese – fosse diventata una delle prede più ambite per i criminali informatici, vuoi per le minori risorse disponibili per attuare un piano di Cyber difesa efficace, vuoi per la minore awerness ai rischi che storicamente contraddistingue il settore. Questo spiega la sovrapposizione tra le tre aree…

Oggi a queste problematiche si è però aggiunto un ulteriore fattore disruptive critico. Migliaia di lavoratori sono in regime di Smart working forzato, una Digital Transformation obbligatoria che però ha lasciato dietro di sé non poche falle nei perimetri aziendali.

Questo perché, detto molto semplicisticamente, per la prima volta in moltissimi casi, si traferiscono asset e device al di fuori dell’ambiente più o meno protetto dei network aziendali e si introducono in nuovi contesti – quasi sempre domestici – dove non vi è la stessa attenzione alla Cyber Security.

VPN, un’arma a doppio taglio

Lo smart working, per sua natura, è connesso e remotizzato, quindi anche soggetto a possibili attacchi informatici che comprometterebbero i sistemi aziendali. Per ovviare a questo problema di cybersecurity esistono servizi di VPN (virtual private network) proprio per assicurarsi che la trasmissione dei dati dal device del lavoratore verso l’azienda sia sicura.

Utilizzare una connessione VPN con crittografia avanzata garantisce un livello di protezione e privacy indiscutibile, controllando attentamente al contempo gli accessi ai servizi aziendali.

Ma bisogna saper scegliere. La fretta potrebbe aver indotto molti ad affidarsi a sistemi free to use o anche mobile friendly. Molti di questi però utilizzano protocolli non sicuri o peggio registrano le attività degli utenti.

Per questo motivo è cruciale non solo scegliere le VPN più affidabili e robuste disponibili, ma anche imparare a settarle ed eseguirle al massimo delle loro potenzialità.

Le conseguenze di una mancanza di attenzione in quest’ultimo punto potrebbero essere catastrofiche, e non mancano gli esempi concreti di provider VPN attaccati e violati grazie a configurazioni errate lato cliente.

Remote Desktop Protocol, altro punto d’attenzione

Un altro strumento chiave, in molti casi, per un corretto Smart Working è il Remote Desktop Protocol, strumento, prerogativa dei sistemi Windows, che permette il controllo remoto di una macchina.

Attenzione però, ultimamente sono stati osservati un numero crescente di Cyber attacchi in cui il cybercrime ha preso il controllo di server e database di aziende bersaglio proprio sfruttando le vulnerabilità di questo protocollo.

I danni causati in questo modo sono sempre stati catastrofici: dalla cancellazione dei backup, passando per l’installazione di malware fino all’estrazione di dati sensibili dai server (Non dimenticando ovviamente l’evergreen dell’installazione di Ransomware).

Attacchi già di per sé gravissimi, ma potenzialmente ancora più pericolosi ora, dove c’è molta più difficoltà logistica nel mettere in atto un piano di cybersecurity Incident Response.

Prevenire e Rafforzare le proprie difese

È chiaro, quindi, che lo scenario descritto non fa che sottolineare ancora di più la necessità di consolidare e migliorare costantemente i fondamenti di ogni perimetro di Cyber sicurezza: il lato tecnologico e quello umano.

Da un lato infatti, è imprescindibile avere una chiara visione di quali possibili falle possono essere presenti in qualsiasi momento all’interno della nostra azienda. Effettuare regolari attività di Vulnerability Assessment e Penetration Testing garantisce la corretta individuazione di quelle problematiche non risolte che si potrebbero annidare all’interno del nostro perimetro per poi correggerle tempestivamente prima che i Criminal hacker siano in grado di sfruttarle.

Ovviamente, dobbiamo anche capire chi potrebbe essere interessato ad attaccarci. Qui entra in gioco la Domain Threat Intelligence, la conoscenza che permette di mitigare o prevenire questi attacchi. Fortemente basta sui dati, la Domain Threat Intelligence fornisce informazioni e indicatori utili per attuare migliori strategie di Cyber difesa e migliorare la resilienza del proprio perimetro aziendale.

Si tratta di una conoscenza basata su prove concrete, compreso il contesto, i meccanismi, gli indicatori, le implicazioni e i consigli su una minaccia esistente o emergente. Queste informazioni possono essere utilizzate per meglio informare le decisioni riguardanti la risposta del soggetto preso di mira a tale minaccia o pericolo.

In breve, la Domain Threat Intelligence è in grado di fornire una “actionable intelligence” tempestiva, contestualizzata e – soprattutto – facilmente interpretabile anche da chi non è espressamente del settore, ma è comunque in carica delle decisioni strategiche aziendali.

Sul lato “umano” della strategia di difesa l’attività deve essere duplice e attiva, servizi di Phishing Attack Simulation per insegnare concretamente ai propri smart worker come riconoscere ed evitare mail di phishing unita a formazione più tecnica e awareness, comunque amministrabili grazie a webinar e corsi online.