Si chiama BLURtooth la nuova vulnerabilità scoperta dai ricercatori dell’École Polytechnique Fédérale de Lausanne (EPFL) e della Purdue University che riguarda ancora una volta la tecnologia Bluetooth.

Il problema, come confermato anche dal SIG (Bluetooth Special Interest Group) e dal CERT Coordination Center della Carneige Mellon University risiederebbe solo nelle versioni dalla 4.2 alla 5.0 dello standard Bluetooth, in quanto l’ultima versione 5.1 risulterebbe già dotata di misure di mitigazione.

BLURtooth – la nuova vulnerabilità Bluetooth

Tale vulnerabilità identificata come CVE-2020-15802 riguarda il processo di accoppiamento CTKD (Cross-Transport Key Derivation) utilizzato proprio per la negoziazione e l’impostazione delle chiavi di autenticazione.

Nello specifico la componente CTKD si occupa di configurare due diversi insiemi di chiavi di autenticazione, rispettivamente per gli standard Bluetooth Low Energy (BLE) e Basic Rate / Enhanced Data Rate (BR/EDR), per averli sempre pronti all’uso in modo tale che siano i dispositivi a decidere, durante la fase di associazione, quale versione dello standard utilizzare. Mentre il protocollo BR / EDR viene adoperato per le classiche connessioni in radio frequenza (cuffie e altoparlanti), quello a bassa energia BLE viene impiegato solitamente per interconnettere dispositivi IoT smart.

A causa di questa vulnerabilità si legge sempre negli alert diramati dal SIG e CERT un malintenzionato che si trovi nel raggio d’azione wireless (che varia in base alla classe di potenza di trasmissione) di un dispositivo Bluetooth vulnerabile avrebbe la possibilità di compromettere il processo CTKD così da sovrascrivere le chiavi di autenticazione su un dispositivo, garantendosi una connessione non autorizzata e sferrare un attacco del tipo MiTM (Man in The Middle).

BLURtooth – patch non ancora disponibile

Attualmente non sono disponibili patch correttive e non è possibile sapere, quando lo saranno e se per il tramite di aggiornamenti dei sistemi operativi o dei firmware dei vari dispositivi.

Per adesso, dunque, l’unico modo per proteggersi dagli attacchi BLURtooth resta quello di prestare attenzione all’ambiente in cui si effettua il pairing BT, onde evitare che un potenziale attaccante possa intercettarne la comunicazione.

Questo purtroppo non è l’unico bug che ha coinvolto lo standard Bluetooth. Nell’ultimo anno sono state riscontrate, infatti, anche altre due vulnerabilità:

- Nel mese di febbraio, è stata scoperta una vulnerabilità critica nell’implementazione BT sui dispositivi Android, che avrebbe potuto consentire di lanciare attacchi con esecuzione di codice in modalità remota (RCE) senza alcuna interazione da parte dell’utente;

- nel mese di maggio è stata scoperta una vulnerabilità di sicurezza nel protocollo BR/EDR che avrebbe potuto consentire agli aggressori di falsificare l’identità dei dispositivi accoppiati (Attacco BIAS).

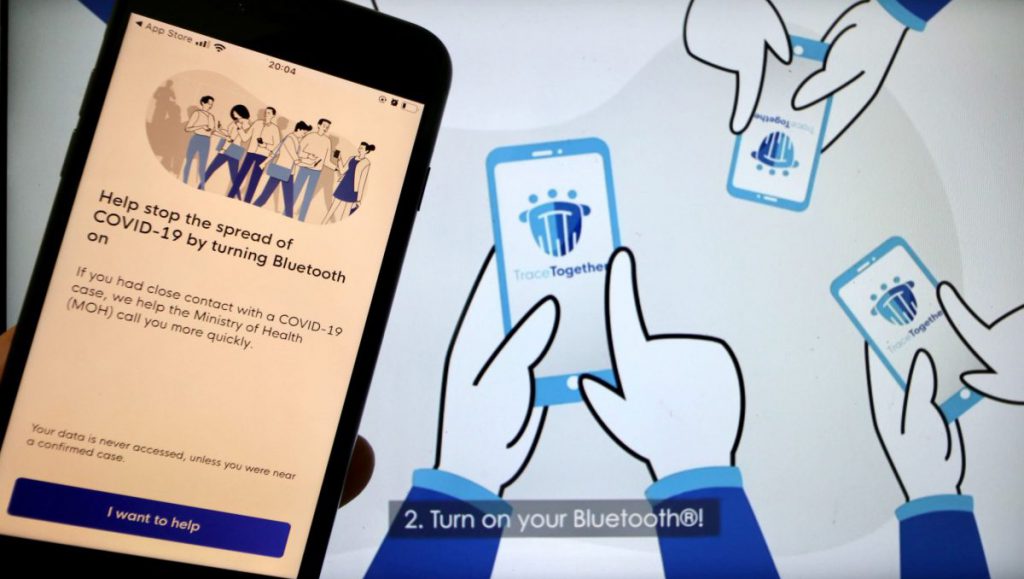

Il contact tracing

Ogni vulnerabilità di questa tecnologia, da tempo divenuta d’uso comune e che trovando impieghi di vario tipo interessa un numero considerevole di prodotti e dispositivi, finisce con l’avere delle ripercussioni notevoli non solo per gli aspetti legati alla sicurezza informatica ma anche per quelli relativi alla privacy dell’utenza, soprattutto ora che la comunicazione Bluetooth, tramite il suo protocollo BLE, supporta anche le app di contact tracing per il tracciamento dei potenziali contatti Covid-19.

Considerato che chi ha accettato di utilizzare l’app di tracciamento non potrà disattivare il Bluetooth, se non si vuole vanificare ulteriormente il potenziale contributo che l’app può dare per la prevenzione, in attesa di un futuro aggiornamento di sicurezza, non resta altro da fare che proteggere smartphone e tablet da eventuali infezioni da malware e connessioni arbitrarie a siti web potenzialmente malevoli oltre che tenere sotto controllo il consumo della batteria impegnata dal Bluetooth e rifiutare, a prescindere, eventuali richieste di connessione BT provenienti da fonti sconosciute.