Nello scorso anno il 95% dei cyberattacks è durato meno di 3 ore, ma di essi il 2% si è protratto oltre le 24 ore consecutive, come riportato dal Rapporto Clusit 2019.

Importante allora è la Cyber resilience, cioè la “capacità di un’organizzazione di resistere preventivamente o ad un attacco e di ripristinare la normale operatività successivamente allo stesso”, spesso nelle situazioni di Zero-day attach cioè un “attacco compiuto sfruttando vulnerabilità non ancora note/risolte”.

Altro dato importante è valorizzare e comprendere la COMPONENTE UMANA (come accade nei malware dove il maggior impatto è dato dalMan-in-the-browser).

Ancora, molto sviluppata è la Social engineering che è la “tecnica di attacco basata sulla raccolta di informazioni mediante studio/interazione con una persona”.

Infatti la “User Behavior Analytics (UBA) o analisi comportamentale dell’utente, aggiunge un ulteriore elemento per il calcolo del valore di rischio della singola transazione, e mira ad individuare prontamente le azioni dei cyber criminali che cercano di impersonificare la vittima, autenticandosi con le sue credenziali. Lo fa analizzando una grande quantità di dati e informazioni sul comportamento online dell’utente, generati dai sistemi e dalla rete, e finora ignorati. Questi elementi, disponibili già oggi, consentono di aggiungere contesto all’utente e al dispositivo usato nella transazione, e contribuire a misurare in maniera accurata il livello di rischio di ciascuna operazione”.

Compartecipazione della vittima

L’elemento che ha contribuito al successo delle principali campagne di malware dell’anno è stata la compartecipazione della vittima, che spesso ha aperto ed eseguito gli allegati malevoli ricevuti via mail. Questo nella noncuranza delle più elementari norme di precauzione, e dei messaggi di avvertimento generati dalle versioni più recenti dei prodotti di produttività, come Office.

Il fenomeno è più grave di quanto si possa immaginare. All’atto pratico, non solo la vittima ha aperto per curiosità una mail che nella maggior parte dei casi non attendeva, ma si è anche fidato delle informazioni fallaci che ha visto a schermo, ed ha collaborato attivamente con l’attaccante abilitando l’esecuzione delle macro all’interno dei documenti o dei file.

Anno nuovo, modus operandi nuovo (webinject)

Una nuova tattica è emersa nella seconda parte del 2018. In almeno due campagne studiate da IBM Security, i malware sono stati usati per seguire e osservare le attività online della vittima senza alcun intervento, lasciandogli effettuare il login e la navigazione all’interno del sito bancario, intervenendo però con webinject al momento dell’effettiva operazione dispositiva, sostituendo le coordinate bancarie del beneficiario.

I webinject permettono di alterare ciò che viene visualizzato all’interno del browser. In questo modus operandi i webinject mostrano a video le coordinate bancarie del destinatario, ma all’invio della transazione passano al sito bancario altre coordinate bancarie. La frode diventa trasparente nei confronti della banca, e difficile da individuare per l’utente non attento. La vittima inserisce anche il secondo fattore di autenticazione (solitamente inviato via SMS), e riceve poi segnalazione della avvenuta transazione con l’importo effettivamente immesso, che vede tra le operazioni effettuate. Quello che un occhio attento non nota però è che le coordinate del beneficiario sono state sostituite con altre coordinate di pagamento, spesso appartenenti ad un money mule, oppure a conti controllati dagli attaccanti e usati per far transitare le somme

Email security

Circa il 10% delle mail contiene un link, il link malevolo resta un efficace sistema di attacco, in crescita rispetto all’anno precedente. Rispetto all’invio del malware in allegato offre maggiori possibilità di evasione dei sistemi di email security, soprattutto quando la mail è inviata da un account legittimo (abusato) e il link punta ad un sito legittimo che è appena stato compromesso.

Tecniche di attacco utilizzate

È utile riportare le tecniche di attacco più comuni:

- DOS (Distributed Denial of Service)

Un attacco DoS (Denial of Service) è un attacco volto ad arrestare un computer, una rete o anche solo un particolare servizio.

DNS Reflector attack è un attacco di tipo Distributed Denial of Service (DDoS) che abusa di server DNS open resolver e ricorsivi (recursive) inviando a questi ultimi pacchetti contenenti informazioni falsificate sull’IP di provenienza (IP spoofing).

- I servizi VOIP (Voice Over Internet Protocol)

I VOIP rappresentano una modalità di trasmissione di voce e traffico multimediale su reti IP dove le comunicazioni vocali vengono convertite, pacchettizzate e trasmesse sotto forma di traffico dati.

Il vantaggio maggiore delle comunicazioni VOIP è la sensibile riduzione dei costi che è possibile ottenere dato che può sfruttare le sinergie con la rete dati. D’altra parte questo meccanismo è caratterizzato da possibili vulnerabilità (tipiche di una classica rete IP) e può ampliare la superficie d’attacco alla quale le Aziende sono esposte.

Le particolarità e vulnerabilità dello specifico protocollo possono infatti rappresentare un ulteriore modo per condurre attacchi mirati e frodi contro aziende e organizzazioni. Le problematiche sono varie: si può trattare di scenari evoluti di Social Engineering e intercettazione fino a possibili interruzioni di servizio (DoS e DDoS) e Service Abuse (dove l’infrastruttura della vittima viene utilizzata per generare traffico verso numerazioni a tariffazione speciale).”

- Blacklist

Una blacklist è una lista dove vengono inseriti e catalogati indirizzi IP classificati come fonte di e-mail di SPAM.

Ci sono diversi motivi per cui si può essere inseriti nelle liste nere, di seguito cercheremo di analizzare i principali:

- Invio di e-mail massive dal proprio indirizzo.

- Nel testo o nell’oggetto delle e-mail inviate sono presenti caratteri e simboli in genere utilizzati nelle mail di SPAM

Il pc è infetto da virus che invia autonomamente e ciclicamente email infette.

- Il fenomeno del Carding

Con il termine Carding si identifica principalmente lo scambio e compravendita di informazioni riguardanti carte di credito, debito o account bancari, che vengono poi utilizzate per eseguire truffe di carattere finanziario acquistando beni o trasferendo fondi ai danni dei legittimi proprietari.

- Attacchi tramite malware

Le modalità di attacco da parte dei malware bancari rimane quella di tipo Man-in-the-browser, mediante injection di codice malevolo all’interno delle pagine web dei portali di home banking. La web injection può essere effettuata sulla pagina di login, allo scopo di rubare le credenziali di accesso al portale.

Quando l’utente visita l’home banking della propria banca il malware si attiva e resta in attesa che l’utente si posizioni nella pagina di login o di esecuzione dei bonifici. Appena il malware riesce ad entrare in possesso di una sessione valida tra il cliente e il portale della banca allora inizia la procedura per eseguire una frode mediante due possibili tecniche. In un primo caso il bonifico viene fatto partire in maniera automatizzata e in modo trasparente all’utente non appena quest’ultimo esegue il login sul portale della banca; di solito il bonifico necessita di un codice OTP per poter essere inviato quindi il malware richiede, mediante una tecnica di socia engineering, un secondo codice OTP durante la procedura di autenticazione.

Nel secondo caso l’operazione di bonifico iniziata da un cliente della banca viene intercettata dal malware e il destinatario viene modificato prima di inviare la richiesta al server della banca senza che l’utente se ne renda conto. Il cliente rimane ignaro di quanto accaduto poiché il malware altera la struttura grafica delle sezioni interne del portale della banca per nascondere il bonifico fraudolento, ad esempio nelle pagine di conferma e successivo resoconto delle disposizioni effettuate. In alcuni casi il malware blocca le connessioni al provider di posta elettronica sul computer della vittima e rimuove ogni riferimento a numeri o chat di assistenza sul sito web della banca; in questo modo il malware ha più tempo a disposizione prima che la vittima riesca a contattare la banca per segnalare anomalie e bloccare la transazione fraudolenta.

- Phishing / Social Engineering

Tra i numerosi toolkit di phishing che consentono di realizzare velocemente delle pagine di raccolta delle credenziali ci sono quelli che emulano un portale di webmail dell’organizzazione a cui viene inviata la mail malevola.

La pagina che richiede le credenziali cerca di apparire come un portale di webmail dell’organizzazione mostrando in modo dinamico nel titolo il nome del dominio dell’indirizzo email della vittima.

In “altri tipi di phishing viene preso come obiettivo una persona in particolare o un impiegato di una azienda specifica. Tale modalità fa sì che lo spear phishing diventi ancora più efficace e quindi pericoloso: il cybercrime raccoglie informazioni relative alla vittima in modo tale che questa possa essere ingannata. È infatti molto complesso distinguere un’e-mail di spear phishing ben ideata da una normale, per questo è più facile che le vittime cadano nella trappola”.

You have new mail waiting

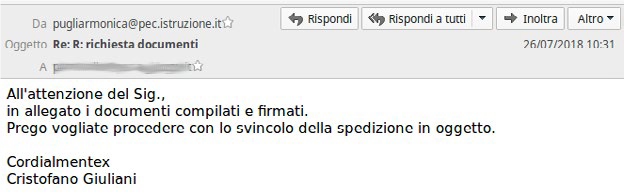

In molti casi analizzati, i malware sono stati inseriti come allegati all’interno di conversazioni realmente avvenute tra la vittima e un interlocutore noto. All’atto pratico, la vittima riceve una risposta ad un messaggio già scambiato, oppure un nuovo messaggio da una controparte nota, e il messaggio contiene un allegato malevolo. Questo modus operandi mira ad aumentare la fiducia della vittima nei confronti dell’allegato ricevuto, inducendolo ad aprire il file senza porsi troppe domande.

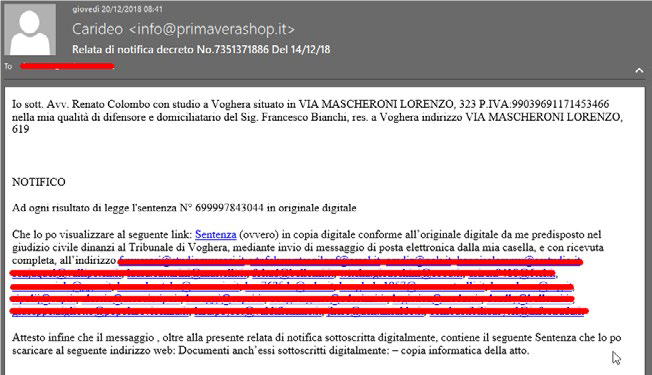

- Un esempio di mail riconducibile al phisihing è quello rappresentato nella figura sottostante. “Si può notare che la mail prende di mira utenti italiani e, come numerosi casi simili riscontrati durante l’anno in diverse campagne, simula proprio l’invio di notifiche di atti giudiziari.”

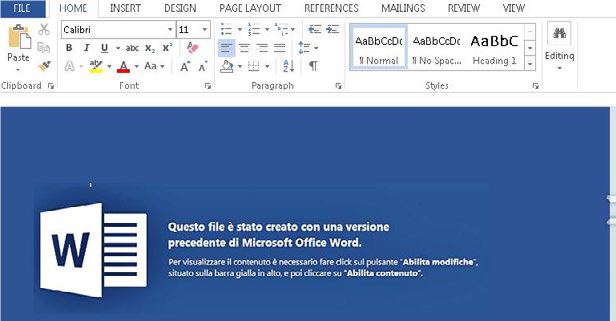

- La mail di phishing può anche non contenere un link ma rimandare a un file allegato, [vedi figura sottostante]. Si tratta di un documento Word (in altri sample vengono utilizzati anche file Excel) che, se aperto, presenta un messaggio di errore e invita l’utente ad attivare l’esecuzione delle macro per poter procedere alla lettura del documento.

Il secondo passaggio è “l’abilitazione dei contenuti da parte dell’utente comporta l’esecuzione delle macro configurate nel foglio Excel, che subdolamente avvia una connessione a un server remoto compromesso per effettuare il download di un eseguibile. Il file scaricato è il malware vero e proprio che viene eseguito, sempre dalla macro e attraverso l’uso di PowerShell, sull’host ormai infetto.”

- “Numerosi casi relativi alle campagne osservate durante l’anno appena trascorso e aventi come obiettivo solo l’Italia, erano veicolati via PEC e cioè un canale normalmente considerato affidabile”.

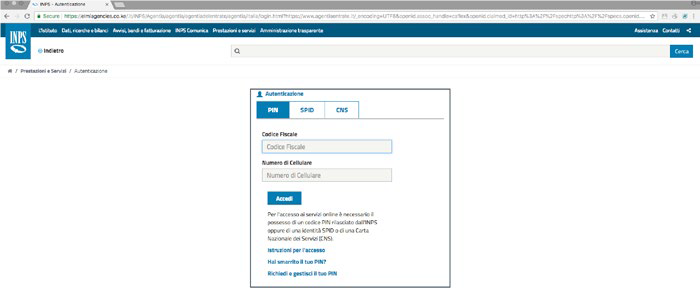

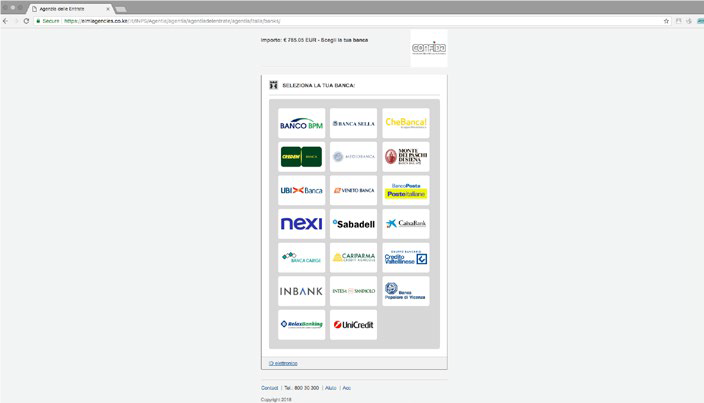

In tal senso una campagna di phishing particolarmente strutturata si è sviluppata nella prima metà dell’anno, provando a ingannare l’utente con un riferimento ad un finto rimborso INPS. La campagna era organizzata in modo da raccogliere prima i dati personali dell’utente vittima – codice fiscale e numero di telefono, [VEDI FIGURA sottostante] – e successivamente invitando l’utente a selezionare la propria banca – tramite cui ottenere il rimborso, [VEDI FIGURA sottostante] – prima di reindirizzarlo al finto sito web dei numerosi istituti bancari coinvolti per il furto vero e proprio delle credenziali di login.

- PowerShell di Windows

È il metodo di attacco con cui iniettare il malware all’interno di processi Windows in esecuzione in memoria e senza la necessità di scaricare file in locale, evadendo molti degli antivirus.

Applicazioni infette negli app store

Usare solo app scaricate da store ufficiali è certamente una pratica virtuosa, ma non risolve del tutto il problema.

BankBot è un malware Android, inserito all’interno di applicazioni apparentemente legittime, e con capacità di controllare lo schermo attraverso overlay. Il malware rimane silente all’interno dell’applicazione infetta fino a che l’utente non lancia sullo smartphone una delle app per accedere ai servizi di banking. A questo punto BankBot, prende il controllo dello schermo per catturare le credenziali utente.

Ma come fa il malware a finire su Play Store, raggirando i controlli di sicurezza? L’analisi

delle app infette con BankBot ha accertato che tutto comincia con una applicazione benigna, nei casi analizzati un’app contenente video comici o tutorial di cucito, caricata sul Play Store. Dopo che un certo numero di utilizzatori hanno scaricato e installato l’app, si invia un aggiornamento che istruisce l’app a scaricare altro codice, questa volta contenente il malware, attraverso una connessione HTTP diretta, dall’app a un server Internet predisposto.”

Furto di credenziali di piattaforme a supporto delle cripto-valute

Ormai tutti i principali malware, parallelamente agli obiettivi bancari, implementano tattiche per il furto di cripto-valuta.

Soluzioni per la Cyber Security

È indubbio che qualsiasi siano le soluzioni messe in campo dai fornitori di servizi finanziari, queste devono essere supportate da continua osservazione e ricerca dell’evoluzione delle tattiche di attacco. In un contesto mutevole come quello descritto, una soluzione non supportata da team di ricerca specializzati nell’analisi del malware, rischia di divenire presto obsoleta e inefficacie. Le soluzioni adottate devono altresì essere in grado di continue riconfigurazioni sulla base delle mutate forme di attacco. Ad esempio un SIEM deve adesso poter individuare utilizzi malevoli della PowerShell.

Indubbiamente, anche l’intelligenza artificiale e le capacità cognitive inserite all’interno delle singole soluzioni, saranno leve importanti nel campo della lotta al cybercrime nel settore finanziario.

L’uso dell’intelligenza artificiale nelle soluzioni di sicurezza offerte sul mercato si sta orientando su tre macro aree. Anzitutto nell’analisi predittiva con sistemi in grado di identificare autonomamente nuove frodi.

Su questo aspetto vede essere sviluppata l’area della Intelligence Consolidation, “che sfrutta le capacità di interpretazione del linguaggio naturale, analizzando e apprendendo dall’enorme quantità di informazioni, per lo più in forma non strutturata e prodotte continuamente nel campo della sicurezza.

Molto utile la “Security bulletins” cioè “report, grafici, conferenze, notizie di agenzia, tweet, advisories e altre fonti, che altrimenti rischierebbero di finire ignorate in quanto non fruibili dalle soluzioni di sicurezza finora usate.”

Infine, l’Intelligenza Artificiale si pone come trusted advisor a supporto del lavoro degli analisti umani, per una più veloce risposta alle minacce e agli attacchi.

Non quindi una tecnologia che sostituisce il security analyst, ma piuttosto una tecnologia a supporto del security analyst, di cui incrementa sensibilmente la produttività.

Sviluppo di un sistema di cyber threat intelligence

L’attività di CTI è usualmente espletata da specifiche unità in seno a CERT (Computer Emergency Response Teams) o CSIRT (Computer Security Incident Response Teams). Uno scenario maturo prevede la gestione, suddivisa e coordinata, di attività tattiche di CTI e attività strategiche di CTI all’interno di un’unica struttura preposta.

Fondamentale il ruolo dei Security Operation Center (SOC) e di tutte le figure che in essi operano, come i Security Analyst, i Security Manager e i Network Specialist. A queste figure, con ruoli diversi, sono demandati i compiti controllo e investigazione sulle minacce, attacchi e vulnerabilità che colpiscono l’organizzazione, la sua infrastruttura, le applicazioni e i dati.

In questo contesto una piattaforma di Threat Intelligence è lo strumento fondamentaleper l’investigazione degli eventi di sicurezza, consentendo di verificare e confrontare allarmi, log, file binari, con una fonte autorevole e aggiornata, con lo scopo di confermare o escludere una potenziale minaccia.

Inoltre la piattaforma di Threat Intelligence permette la condivisione di informazioni tra membri dello stesso team, oppure all’interno di team estesi accomunati dalla stessa necessità investigativa.

Per l’analisi tecnica di possibili intrusions, è utile l’impiego di framework strutturati come la cyber kill chain (Reconnaissance, Weaponization, Delivery, Exploitation, Installation, Command & Control, Actions) e il diamond model (Adversary, Infrastructure, Victim, Capability).

Per l’identificazione, la prioritizzazione e la rappresentazione sinottica delle azioni da intraprendere è efficace l’utilizzo della course of action matrix (composta da due azioni passive – Discover eDetect – e cinque attive – Deny, Disrupt, Degrade, Deceive, Destroy).

Per approfondire