Dopo una disputa iniziata nel 2014, l’International Organization for Standardization (ISO) ha deciso di non incorporare, fra gli standard internazionali di criptazione, gli algoritmi sviluppati dalla National Security Agency identificati con i nomi Simon e Speck. La decisione è stata presa a fronte della preoccupazione per cui l’NSA, autrice degli algoritmi, sarebbe in grado di “crackare” le tecniche proposte ed ottenere l’accesso alla comunicazione così criptata.

Secondo quanto riportato dall’agenzia Reuters, negli ultimi anni vi sarebbe stato un dibatto a porte chiuse fra esperti ed accademici provenienti da varie parti del mondo, i quali oltre all’analisi tecnica dell’architettura dei cifrari, avrebbero manifestato una concordante diffidenza nei confronti dell’NSA, in quanto agenzia intelligence sospettata di divulgare tecnologia di cui conosce le modalità di penetrazione (backdooring). Ciò a fronte sia del ripetuto rifiuto da parte dell’agenzia di fornire specifici dettagli tecnici sugli algoritmi in oggetto, sia a seguito delle rivelazione fatte da Edward Snowden nel 2013.

Di cosa si tratta?

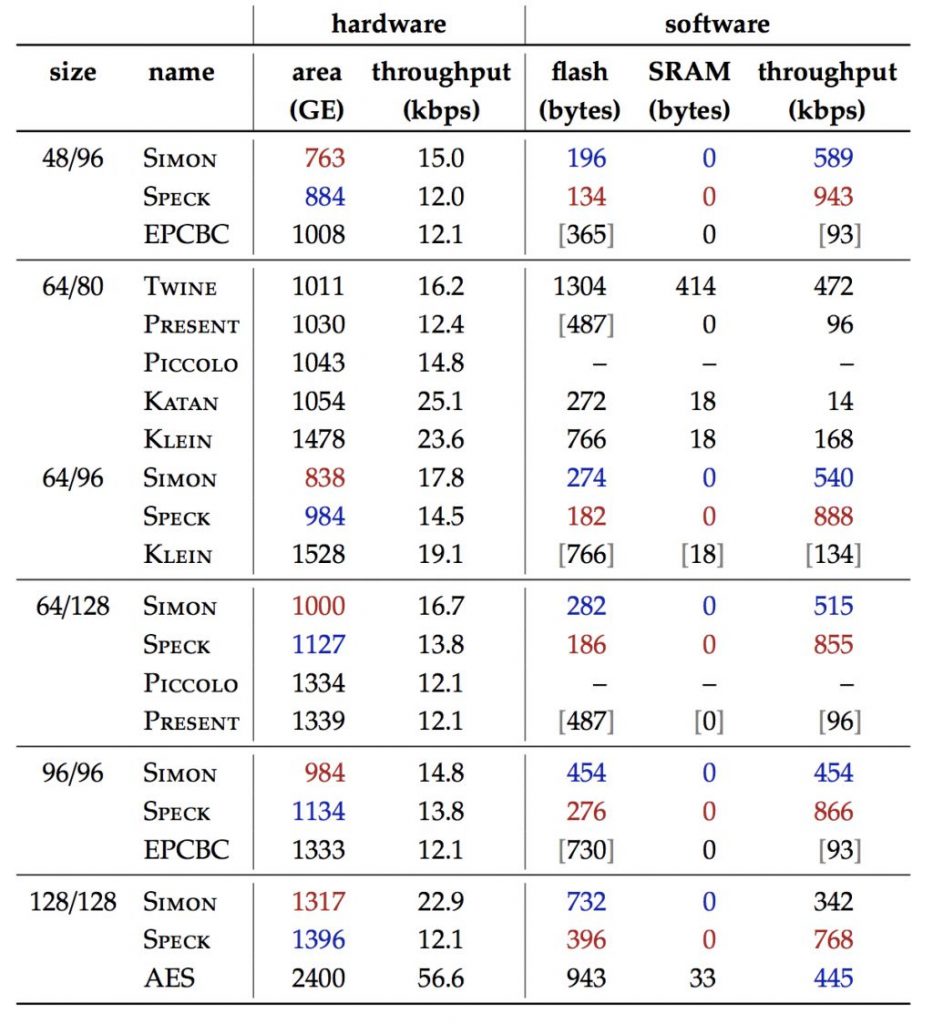

In un documento pubblicato nel giugno 2013 da alcuni esperti di crittografia denominato “The Simon and Speck families of lightweight block ciphers”, vengono analizzati i due tools in questione rapportandoli ad altre tecniche dello stesso tipo già presenti sul mercato.

Simon e Peck sono due algoritmi di cifratura a blocchi. In crittologia, quando si parla di cifratura simmetrica, è necessario fare una distinzione in base all’applicazione dell’algoritmo sul testo in chiaro. Per tale motivo, si parla di cifratura a flusso quando l’algoritmo di cifratura viene applicato ad un bit o ad un byte alla volta. Mentre, si parla di cifratura a blocchi quando l’algoritmo viene applicato a gruppi di bit o di byte organizzati in un blocco sempre della stessa dimensione.

Nella crittografia moderna la cifratura più utilizzata è la cifratura a blocchi.

Gli algoritmi Simon e Speck si caratterizzano essenzialmente per due fattori:

- Leggerezza

- Versatilità

La “leggerezza” (lightweight) è un fattore riferito alla minima richiesta di risorse al sistema.

Benché esistano sul mercato altri algoritmi a blocchi “leggeri”, la maggior parte di essi è ottimizzata per singole piattaforme, non permettendo, per questo, elevate performance anche su piattaforme differenti. In questo senso, vi è da tenere a mente l’elemento per cui Simon e Speck si adattano perfettamente su processori lowcost che – normalmente – offrono performance ridotte.

La “versatilità”, invece, è un fattore attinente alla compatibilità con piattaforme differenti.

In questa prima disamina possiamo notare come ci troviamo davanti a due cifrari di pregevole entità, capaci di funzionare su hardware con limitate prestazioni e su una molteplicità di piattaforme.

A tal proposito, nei test effettuati dagli esperti che rapportano i due algoritmi NSA con altri cifrari a blocchi, Simon e Speck si dimostrano abbastanza flessibili da offrire eccellenti performance in ambiente sia software che hardware. Nello specifico, i test dimostrano come essi siano in grado di superare in termini di prestazioni il miglior algoritmo a base software e il miglior algoritmo a base hardware.

Altro elemento interessante sottolineato dagli esperti, riguarda gli attuali algoritmi crittografici disponibili che, per la maggior parte, sono sviluppati per incontrare le necessità dei desktop computers. Tuttavia, l’architettura di tale crittografia incontra delle difficoltà in un’era in cui vi è un’enorme diffusione di dispositivi software-based, come ad esempio gli smart devices. Per questo, in una situazione in cui differenti dispositivi con limitate capacità prestazionali necessitano di comunicare fra loro, nasce un nuovo campo di crittologia definito lightweight cryptography.

La risposta dell’NSA

Il 27 aprile 2018, sul sito Computer Business Review, viene pubblicata la risposta della National Security Agency al diniego ISO per voce di Neal Ziring, Capabilities Technical Director.

Secondo Ziring, sia Simon che Speck hanno richiesto diversi anni di sviluppo e sono stati oggetto di approfondita analisi da parte di diversi accademici e ricercatori sin dal 2014; “l’NSA ha sfruttato decadi di conoscenza in crittologia, affinata attraverso la decriptazione delle comunicazioni dell’intelligence straniera, al fine di offrire due algoritmi particolarmente sicuri tali da essere presi in considerazione dagli standard internazionali ed essere così implementati anche nei prodotti da cui dipende la sicurezza nazionale”.

Tuttavia, il dottor Tomer Ashur, rappresentante della delegazione belga al meeting ISO, ha ribadito che l’elemento centrale che ha determinato il diniego dell’organizzazione ISO ha riguardato l’atteggiamento particolarmente avverso da parte dell’NSA al processo di standardizzazione; in particolare l’agenzia americana si è rifiutata di dare spiegazioni circa alcune scelte di design o di matrici utilizzate. In questo senso, la valutazione di Ashur è che “le agenzie di intelligence non hanno spazio all’interno della standardizzazione civile, soprattutto se si rifiutano di fornire motivazioni circa le scelte fatte”.

Conclusione

La conclusione analitica, per essere quanto più possibile equidistante da valutazioni personali non sorrette da fatti, deve innanzitutto porsi la domanda: quale potrebbe essere l’interesse NSA nello sviluppo di tali tools?

La pubblicazione degli algoritmi di cifratura Simon e Speck da parte dell’NSA risale al 2013 con inizio delle procedure di standardizzazione risalente al 2014. In questo senso, trattandosi di cifrari a blocchi particolarmente versatili che tengono conto di una molteplicità di piattaforme, le valutazioni che hanno portato allo sviluppo di tali algoritmi avvenuto – presumibilmente – prima del 2013, hanno probabilmente tenuto conto della crescente diffusione dell’internet of things. Negli ultimi anni c’è stata una crescita esponenziale di smart devices connessi alla rete che ha portato con sé differenti hardware – molti dei quali con architetture lowcost e con ridotte risorse prestazionali (vedi ARM) – e differenti piattaforme software. Da qui la necessità di creare una tecnologia di cifratura, che funzionasse su molteplici piattaforme hardware e software garantendo al tempo stesso elevate prestazioni crittografiche, potrebbe essere un tassello che si inserisce all’interno della politica NSA – rivelata dai documenti Snowden – di sorveglianza di massa. Avendo sviluppato la tecnologia, è anche ipotizzabile la conoscenza da parte dell’NSA delle tecniche per penetrarla e “sniffarne” la comunicazione.

In questa prospettiva a lungo termine, se questa tecnologia crittografica fosse divenuta uno standard, nella miriade di devices facenti parte dell’internet of things, l’NSA avrebbe avuto le chiavi per intercettare una enorme quantità di comunicazioni.

Tale tesi viene rinforzata se si considera che, all’interno dei documenti rivelati da Edward Snowden, vi è un documento rilanciato dal New York Times dal titolo “Secret documents reveal NSA campaign against encryption”, in cui viene sottolineato come la National Security Agency spenda annualmente circa 250 milioni di dollari in attività di influenza delle internet companies al fine di indebolire la privacy inserendo backdoors all’interno di prodotti crittografici, nello specifico:

- inserimento di vulnerabilità all’interno di sistemi di criptazione commerciali, sistemi IT, reti e vari endpoint;

- Influenza di policies, standards e specifiche per tecnologie a chiave pubblica.

In questo quadro, pur non essendoci prove dirette che testimonino la presenza di backdoors all’interno degli standard promossi dall’NSA, la preoccupazione degli esperti è fondata. Sia in relazione ai casi documentati di sfruttamento delle vulnerabilità e di violazione della privacy – rivelati soprattutto dal contractor Snowden – sia per la reticenza nel fornire una maggiore collaborazione circa la tecnologia crittografica in esame da parte dell’ISO.

Questo articolo è apparso originariamente su Cybersecitalia.it